Linux - Permissões de acesso especiais

Autor: Roberto Rodrigues da Silva <beto.rrs at gmail.com>

Data: 17/11/2006 Republicado de https://www.vivaolinux.com.br

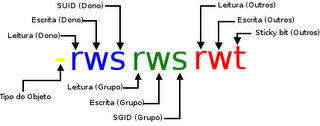

Lembrando como as permissões básicas funcionam

No Linux há três modelos de controle de acesso básicos: Read, Write e Execution.

Veja um exemplo de permissão básica na figura abaixo:

O Tipo do Objeto significa:

- d => diretório;

- b => arquivo de bloco;

- c => arquivo especial de caractere;

- p => canal;

- s => socket;

- - => arquivo normal.

Já os outros caracteres significam:

- r => permissão de leitura (read);

- w => permissão de gravação (write);

- x => permissão de execução (execution);

- - => permissão desabilitada.

Explicando um pouco mais:

Leitura (r):

Em arquivos, permite examinar o conteúdo do arquivo.

Em diretórios permite listar conteúdo do diretório.

Escrita (w):

Em arquivos, permite escrever, remover e alterar o arquivo.

Em diretórios, permite criar e remover arquivos dentro do diretório.

Execução (x):

Em arquivos, permite executar um arquivo como um programa.

Em diretório, permite ler e escrever em arquivos dentro do diretório.

Sendo que os três primeiros rwx pertencem ao Dono do arquivo, os outros três rwx pertencem ao Grupo e por fim os últimos três rwx pertencem há outros usuários que não fazem parte do grupo.

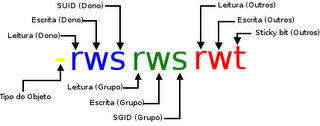

Permissões de acesso especiais

Mas somente as três permissões básicas (rwx) não dão toda flexibilidade para controlar acesso aos arquivos e diretórios.

Por isso o Linux tem mais três modelos especiais para controle de acesso, chamados suid (set user id), sgid (set group id) e Sticky (Sticky bit).

Veja um exemplo de permissão especial na figura abaixo:

SUID (Set User ID)

A propriedade SUID é somente para arquivos executáveis e não tem efeito em diretórios.

Nas permissões básicas, o usuário que executou o programa é dono do processo. Mas em arquivo executável com a propriedade SUID aplicada, o programa rodará com o ID do dono do arquivo, não com o ID do usuário que executou o programa.

Normalmente o usuário dono do programa executável é também dono do processo sendo executado. Ou seja, quando um arquivo/programa executável tem o controle de acesso SUID, ele é executado como se ele estivesse iniciado pelo dono do arquivo/programa.

A permissão de acesso especial SUID pode aparecer somente no campo Dono.

Exemplo:

Um exemplo para arquivo executável com a propriedade SUID é o arquivo /usr/bin/passwd. Ou seja, quando executamos o comando passwd com qualquer usuário normal, o processo é executado com ID do usuário root (como se o usuário root tivesse executado o comando passwd), pois somente o usuário root tem permissão para alterar o arquivo /etc/passwd.

# ls -lah /usr/bin/passwd

-rwsr-xr-x 1 root root 27K 2006-04-03 10:37 /usr/bin/passwd

Comandos:

Aplicando SUID:

Aplicando a propriedade SUID em um arquivo executável utilizando formato simbólico (s):

# chmod u+s programa.sh

# ls -lah programa.sh

-rwsr-xr-x 1 root roberto 0 2006-09-26 22:57 programa.sh

Aplicando a propriedade SUID em um arquivo executável utilizando formato octal (4):

# chmod 4750 programa.sh

# ls -lah programa.sh

-rwsr-x--- 1 root roberto 0 2006-09-26 22:57 programa.sh

Retirando SUID:

# chmod u-s programa.sh

# ls -lah programa.sh

-rwxr-x--- 1 root roberto 0 2006-09-26 22:57 programa.sh

Procurando SUID:

Procurando a propriedade SUID em um arquivo executável utilizando formato simbólico (s):

# find /home/roberto -perm u=s

/home/roberto/programa.sh

Procurando a propriedade SUID em um arquivo executável utilizando formato octal (4):

# find /home/roberto -perm -4000

/home/roberto/programa.sh

SGID (Set Group ID)

A propriedade SGID tem a mesma função que o SUID para arquivos executáveis. Mas a propriedade SGID tem um efeito especial para os diretórios.

Quando SGID é aplicado em um diretório, os novos arquivos que são criados dentro do diretório assumem o mesmo ID de Grupo do diretório com a propriedade SGID aplicado.

A permissão de acesso especial SGID pode aparecer somente no campo Grupo.

Exemplo:

Se no diretório /home/roberto tem o grupo casa e tem o SGID habilitado, então todos os arquivos dentro do diretório /home/roberto serão criados com o grupo casa.

Este é um importante atributo para uma equipe, assumindo que todos os arquivos compartilhados devem ter o mesmo grupo.

Comandos:

Aplicando SGID:

Aplicando a propriedade SGID em um diretório executável utilizando formato simbólico (s):

# chmod g+s /home/equipe

# ls -lah /home/equipe

drwxr-sr-x 2 roberto equipe 48 2006-09-26 23:21 .

Aplicando a propriedade SGID em um diretório executável utilizando formato octal (2):

# chmod 2750 /home/equipe

# ls -lah /home/equipe

drwxr-s--- 2 roberto equipe 48 2006-09-26 23:21 .

Retirando SGID:

# chmod g-s /home/equipe

# ls -lah /home/equipe

drwxr-xr-x 2 roberto equipe 48 2006-09-26 23:21 .

Procurando SGID:

Procurando a propriedade SGID em um diretório executável utilizando formato simbólico (s):

# find /home -perm /g=s

/home/equipe

Procurando a propriedade SUID em um diretório executável utilizando formato octal (2):

# find /home -perm -2000

/home/equipe

Sticky (Sticky bit)

Em arquivos executáveis, a propriedade Sticky faz com que o sistema mantenha uma imagem do programa em memória depois que o programa finalizar. Esta capacidade aumenta o desempenho, pois será feito um cache do programa para a memória e da próxima vez que ele for executado, será carregado mais rápido.

Em diretórios, a propriedade Sticky impede que outros usuários deletem ou renomeam arquivos dos quais não são donos. Isso normalmente é utilizado para aumentar a segurança, pois o diretório estará em modo append-only (somente incremente). Sendo assim, somente o usuário que é Dono do arquivo, poderá deletar ou renomear os arquivos dentro de um diretório com a propriedade Sticky aplicada.

A permissão especial Sticky pode ser especificada somente no campo outros usuários das permissões de acesso.

Exemplo:

No diretório /tmp, todos os usuários devem ter acesso para que seus programas possam criar os arquivos temporários, mas nenhum pode apagar arquivos dos outros.

Então é interessante aplicar a propriedade Sticky no diretório /tmp.

Comandos:

Aplicando Sticky:

Aplicando a propriedade Sticky em um arquivo executável utilizando formato octal (1):

# chmod 1750 programa_pesado.sh

# ls -lah programa_pesado.sh

-rwxr-x--T 1 root root 2,9M 2006-09-26 23:51 programa_pesado.sh

Aplicando a propriedade Sticky em um arquivo executável utilizando formato simbólico (t):

# chmod o+t programa_pesado.sh

# ls -lah programa_pesado.sh

-rwxr-x--T 1 root root 2,9M 2006-09-26 23:51 programa_pesado.sh

Aplicando a propriedade Sticky em um diretório utilizando formato simbólico (t):

# chmod o+t /tmp

# ls -lah /tmp

drwxrwxrwt 8 root root 264 2006-09-26 23:22 .

Aplicando a propriedade Sticky em um diretório utilizando formato octal (1):

# chmod 1777 /tmp

# ls -lah /tmp

drwxrwxrwt 8 root root 264 2006-09-26 23:22 .

Retirando Sticky:

# chmod o-t /tmp

# ls -lah /tmp

drwxrwxrwx 8 root root 264 2006-09-26 23:22 .

Procurando Sticky:

Aplicando a propriedade Sticky em um diretório utilizando simbólico (t):

# find /home/roberto/ -perm /o=t

/home/roberto/programa_pesado.sh

Aplicando a propriedade Sticky em um diretório utilizando formato octal (1):

# find /home/roberto/ -perm -1000

/home/roberto/programa_pesado.sh

Referência:

- Guia Foca Linux - Permissões especiais

- LPI Linux Certification in a Nutshell

- IBM DeveloperWorks - Linux LPI - Tópico 104.

Recursos:

- Manual do comando chmod

- http://robertors.bs2.com.br

Comentários